В настоящее время в России продолжается тенденция роста целенаправленных атак злоумышленников на российские государственные и коммерческие компании (также их называют угрозами APT – Advanced Persistent Threat, таргетированные атаки, угрозы «нулевого дня» и т.д.). При этом особенностью этих атак является тот факт, что они практически «невидимы» для существующих средств защиты информации. Несмотря на то, что определение понятия целенаправленной атаки еще не полностью формализовано, можно привести следующие признаки, которые характерны для такого вида атак:

- продолжительность атаки в течение длительного времени. Некоторые виды уже обнаруженных целенаправленных продолжались на протяжении нескольких лет;

- высокий уровень мотивации и квалификации злоумышленника;

- возможность обхода существующих средств защиты информации, например, за счет использования ранее неизвестных уязвимостей в ПО и скрытых каналов управления.

Актуальность угрозы целенаправленных атак подтверждается не только сухой статистикой западных аналитических компаний, но и реальными инцидентами, которые произошли в российских компаниях за последние несколько лет, вследствие которых они понесли значительные финансовые потери.

Жизненный цикл целенаправленной атаки

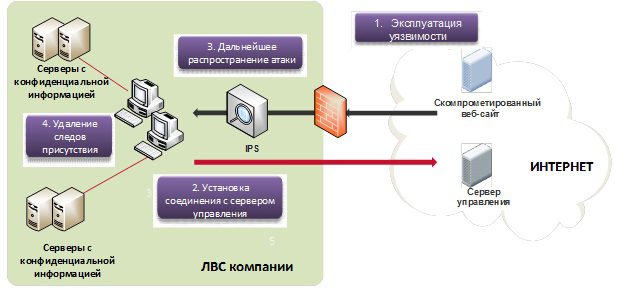

Для того, чтобы лучше проиллюстрировать особенности реализации целенаправленных атак, рассмотрим пример основных этапов жизненного цикла подобного рода угрозы, которые показаны на рис. 1.

Рис. 1. Основные этапы целенаправленной атаки

1-й этап - Компрометация рабочей станции пользователя. Данный этап атаки может реализовываться через Интернет, когда пользователь заходит на скомпрометированный злоумышленником сайт, через который эксплуатируются уязвимость в Интернет-браузере. Другим вариантом реализации данной стадии атаки является отправка пользователю электронного письма с вложением (например, документ формата MS Office или Adobe Acrobat), при открытии которого эксплуатируется уязвимость в клиентском ПО и на компьютере пользователя запускается вредоносный код. И в том и другом случае данную атаку могут не обнаружить антивирусы и другие средства защиты, так как злоумышленник использует уязвимости, сигнатуры для детектирования которых еще не внесены в базы данных систем безопасности.

2-й этап - Установка соединения с сервером управления. После того, как вредоносный код попал на компьютер пользователя он устанавливает соединение с сервером управления, с которого загружает необходимые библиотеки, а также получает первичные команды управления. Передача информации между вредоносным кодом и сервером управления осуществляется в зашифрованном виде. При этом для управления вредоносным кодом используются скрытые каналы управления, которые практически невозможно обнаружить при помощи традиционных средств обнаружения атак или систем контентной фильтрации. Для этого используется стандартные сетевые протоколы, такие как HTTP, DNS или ICMP.

3-й этап - Дальнейшее распространение атаки. На данном этапе злоумышленник использует рабочую станцию, к которой удалось получить доступ, в качестве плацдарма для дальнейшего развития атаки внутри сети компании. Например, злоумышленник может атаковать станции системных администраторов, или получить доступ к серверам, на которых обрабатывается конфиденциальная информация. Получив доступ к необходимой информации, атакующий сможет также передать ее по имеющимся скрытым каналам на сервер управления.

4-й этап - Удаление следов присутствия в системе. На последнем этапе целенаправленной атаки злоумышленник предпринимает действия, которые позволяют скрыть факт его присутствия в корпоративной сети компании. В частности, могут выполняться действия по удалению записей из журналов аудита, а также служебных файлов, которые использовались нарушителем. При этом, как правило, сам вредоносный код полностью не деинсталлируется, для того, чтобы атакующий смог им воспользоваться в будущем в случае необходимости.

Технологии обнаружения целенаправленных атак

Приведенный пример целенаправленной атаки показывает, что они могут легко обходить существующие средства защиты информации, которые установлены в компаниях. Это обусловлено тем, что в существующих средствах безопасности реализован сигнатурный метод, который позволяет обнаруживать только известные на сегодняшний день атаки.

Таким образом, для эффективной защиты от APT-угроз необходимо применять специализированные решения, в основе которых лежит поведенческий метод, который позволяет обнаруживать ранее неизвестные угрозы за счет выявления аномального поведения или отклонений в работе защищаемых узлов. На сегодняшний день можно выделить следующие основные подходы к выявлению APT-угроз:

- анализ потенциально опасных объектов, при помощи которых может быть атакована компания, в так называемой «песочнице», в которой они запускаются с целью анализа их поведения. Данная «песочница» устанавливается на выделенном сервере внутри ЛВС компании или предоставляется в виде облачного сервиса;

- анализ изменений, которые происходят на рабочих станциях пользователей с целью выявления признаков действия вредоносного ПО. Как правило данный метод реализуется посредством специализированных программных агентов, которые устанавливаются на защищаемых рабочих станциях.

Необходимо отметить, что за последнее время на мировом рынке появился целый ряд продуктов, предназначенных для защиты от APT-угроз. Одним из лидирующих решений, которым уже пользуются более 40% компанией из списка Fortune 100, является система FireEye (www.fireeye-russia.ru).

Возможности решения FireEye

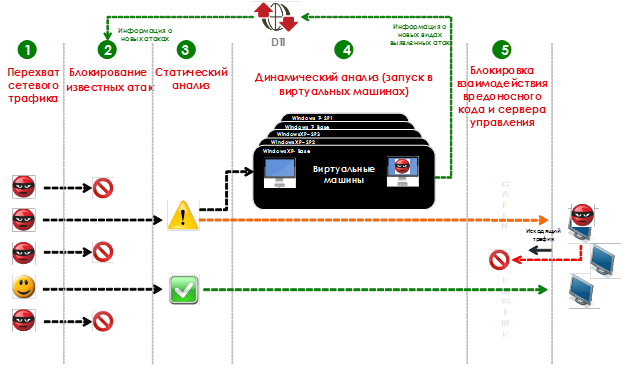

Одноименная компания FireEye была основана в 2004 году и специализируется на разработке решений для защиты от целенаправленных атак. В основе решений FireEye лежит механизм поведенческого анализа потенциально опасных объектов (файловые вложения в письма, гиперссылки, передаваемые по сети файлы и др.), которые одновременно запускаются на большом количестве специальных виртуальных машин (представляющих разные версии операционной системы Windows с различными версиями прикладного ПО). Такой анализ выявляет угрозы, которые реализуются по разным векторам атак – посредством доступа пользователя к скомпрометированному сайту, по электронной почте, при файловом обмене и др. Вся обработка в «песочнице» осуществляется локально на аппаратной платформе FireEye без отправки каких-либо данных в «облако». Схематично процесс обработки сетевого трафика на платформе FireEye показан на рис. 2.

Рис. 2. Процесс обработки сетевого трафика средствами FireEye

Необходимо отметить, что в FireEye реализован гипервизор собственной обработки, что не дает возможности вредоносным программам понять, что они запускаются не в реальной, а виртуальной среде. В отличие от других «песочниц», FireEye может анализировать не только исполняемые файлы (.exe или .dll), но практические любые форматы файлов, при помощи которых злоумышленник реализовать атаку (doc, docx, gif, jpeg, jpg, mov, mp3, mp4, pdf, ppt, pptx, rtf, swf, tiff, xls, xlsx, zip и многие другие). FireEye обеспечивает многопотоковый анализ файлов, одновременно запуская на своей платформе большое количество виртуальных машин. В каждой виртуальной машине может запускаться большое количество процессов с разными версиями прикладного ПО. За счет этого удается обеспечить обработку трафика с минимальными задержками.

Система FireEye не только фиксирует попытку реализации целенаправленной атаки посредством вредоносного кода, но и предоставляет детальную информацию с описанием самого вредоносного кода – его действиям, файловой структуре, расположению на рабочей станции пользователя и т.д.

Помимо пресечения попыток вторжения в сеть компании посредством анализа Web и почтового трафика, система FireEye также анализирует исходящий сетевой трафик с целью выявления признаков обмена информацией между инфицированными узлами внутри ЛВС компании и серверами управления злоумышленника. Это позволяет обнаруживать уже инфицированные узлы внутри сети, на которых ранее был установлен вредоносный код, получающий команды управления из сети Интернет и/или передающий в скрытом режиме наружу собранную в сети конфиденциальную информацию.

Продуктовая линейка FireEye включает в себя следующие основные виды программно-аппаратных комплексов:

- FireEye NX – устройство для защиты веб-трафика;

- FireEye EX – устройство для защиты почтового трафика;

- FireEye FX - устройство для защиты внутренних файловых ресурсов;

- FireEye HX – устройство для защиты рабочих станций пользователей;

- FireEye CM – устройство для обеспечения централизованного управления;

- FireEye MS – платформа для защиты мобильных устройств.

Программно-аппаратные комплексы FireEye могут устанавливаться как в разрыв канала связи, так и подключаться к SPAN-порту для анализа копии сетевого трафика. При этом FireEye устанавливается за межсетевым экраном, средствами обнаружения атак, спам-фильтром и антивирусом в качестве последнего рубежа обороны. Комплексы FireEye могут использоваться для защиты каналов с пропускной способностью от нескольких Мегабит/с до нескольких Гигабит/с.

Заключение

В настоящее время целенаправленные атаки представляют реальную угрозу для большинства компаний, поскольку существующие средства защиты не способны обеспечить обнаружение и предотвращение подобного рода угроз. Эффективная защита от данного вида атак возможна только за счет применения специализированных решений, и одно из них, которое рекомендует наша компания, является система FireEye (www.fireeye-russia.ru).